Entwicklungsumgebung/LDAP Einrichtung: Unterschied zwischen den Versionen

LDAP User konfig |

|||

| (10 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

__NOTOC__ | __NOTOC__ | ||

{{ | {{EditStatus|1|Kirmse}} | ||

== | == Konfiguration von SAMBA (Teil 2 - SAMBA-LDAP-Einrichtung) == | ||

Nach der Installation und Grundeinrichtung des LDAP nach der Beschreibung unter: [[Entwicklungsumgebung/LDAP]] erfolgt nun die Konfiguration zu einem Schulserver | Nach der Installation und Grundeinrichtung des LDAP nach der Beschreibung unter: [[Entwicklungsumgebung/LDAP]] und der Installation und Grundeinrichtung von SAMBA nach der Beschreibung unter: [[Entwicklungsumgebung/Samba]] erfolgt nun die Konfiguration zu einem Schulserver. | ||

=== Gruppen einrichten === | |||

Nun können Sie die Gruppen im LDAP anlegen mit den Befehlen: | |||

smbldap-groupadd -g 1000 -a wsuser | |||

smbldap-groupadd -g 1001 -a teacher | |||

smbldap-groupadd -g 1002 -a students | |||

smbldap-groupadd -g 1003 -a exam | |||

smbldap-groupadd -g 1004 -a machines | |||

smbldap-groupadd -g 1005 -a administration | |||

smbldap-groupadd -g 1006 -a online | |||

smbldap-groupadd -g 1007 -a material | |||

smbldap-groupadd -g 1008 -a internet | |||

smbldap-groupadd -g 1009 -a www | |||

smbldap-groupadd -g 1010 -a fachl | |||

smbldap-groupadd -g 1011 -a tadmin | |||

smbldap-groupadd -g 1012 -a cadmin | |||

smbldap-groupadd -g 1013 -a hadmin | |||

=== Population im LDAP erzeugen === | |||

Mit dem Befehl "smbldap-populate" kann direkt der LDAP mit der Population gefüllt werden. Die Einträge haben gleich die richtige SID (wegen der schon fertig konfigurierten smbldap.conf). Bevor der Befehl ausgeführt wird, sind noch einige Leerzeichen zu entfernen. Auch bei den Einträgen "sambaGroupType" sind Änderungen vorzunehmen. Die Gruppe 2 ist die Domänengruppe und die Gruppe 4 ist für lokale Gruppen. Eine Gruppe 5 gibt es derzeit in Windows nicht. Öffnen Sie dafür in einem Editor die Datei "/usr/sbin/smbldap-populate". Ab der Zeile 280 suchen Sie nun folgende Einträge und entfernen jeweils ein Leerzeichen: | |||

dn: cn=Domain Admins -> dn: cn=DomainAdmins | |||

cn: Domain Admins -> cn: DomainAdmins | |||

dn: cn=Domain Users -> dn: cn=DomainUsers | |||

cn: Domain Users -> cn: DomainUsers | |||

dn: cn=Domain Guests -> dn: cn=DomainGuests | |||

cn: Domain Guests -> cn: DomainGuests | |||

dn: cn=Domain Computers -> dn: cn=DomainComputers | |||

cn: Domain Computers -> cn: DomainComputers | |||

cn: Administrators | |||

sambaGroupType: 5 -> sambaGroupType: 4 | |||

dn: cn=Account Operators -> dn: cn=AccountOperators | |||

cn: Account Operators -> cn: AccountOperators | |||

sambaGroupType: 5 -> sambaGroupType: 4 | |||

dn: cn=Print Operators -> dn: cn=PrintOperators | |||

cn: Print Operators -> cn: PrintOperators | |||

sambaGroupType: 5 -> sambaGroupType: 4 | |||

dn: cn=Backup Operators -> dn: cn=BackupOperators | |||

cn: Backup Operators -> cn: BackupOperators | |||

sambaGroupType: 5 -> sambaGroupType: 4 | |||

cn: Replicators | |||

sambaGroupType: 5 -> sambaGroupType: 4 | |||

Speichern Sie die geänderte Datei nun ab und führen Sie diese dann aus: | |||

smbldap-populate | |||

Es wurden folgende Einträge im LDAP für Samba angelegt. Auf dem Bildschirm erscheint jeweils "adding new entry": | |||

ou=Idmap,dc=delixs-schule,dc=de | |||

uid=root,ou=people,ou=accounts,dc=delixs-schule,dc=de | |||

uid=nobody,ou=people,ou=accounts,dc=delixs-schule,dc=de | |||

cn=DomainAdmins,ou=groups,dc=delixs-schule,dc=de | |||

cn=DomainUsers,ou=groups,dc=delixs-schule,dc=de | |||

cn=DomainGuests,ou=groups,dc=delixs-schule,dc=de | |||

cn=DomainComputers,ou=groups,dc=delixs-schule,dc=de | |||

cn=Administrators,ou=groups,dc=delixs-schule,dc=de | |||

cn=AccountOperators,ou=groups,dc=delixs-schule,dc=de | |||

cn=PrintOperators,ou=groups,dc=delixs-schule,dc=de | |||

cn=BackupOperators,ou=groups,dc=delixs-schule,dc=de | |||

cn=Replicators,ou=groups,dc=delixs-schule,dc=de | |||

sambaDomainName=SCHULE,dc=delixs-schule,dc=de | |||

=== | === Passwort für root setzen === | ||

Nun muss dem Domänen Benutzer "root" (das ist nicht identisch mit "root" aus dem Linux-System) das Passwort gesetzt werden, damit eine Workstation dieser Domäne beitreten kann. Das Domänen Passwort und Unix-Passwort können unterschiedlich gewählt werden. Das setzen des Passwortes "schule" erfolgt mit der Befehlszeile: | |||

smbpasswd -w schule | |||

=== Konfiguration neu einlesen === | |||

Nach | Nach Abschluss der Installation und Konfiguration wird noch der Dienst neu gestartet: | ||

/etc/init.d/samba restart | |||

=== Test === | === Test === | ||

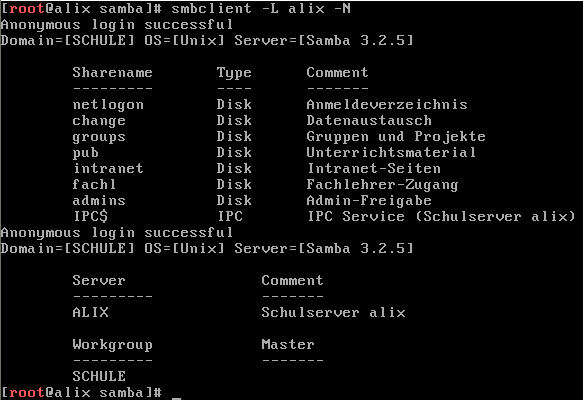

Ob der Samba-Server nun auf Anfragen vom Client aus reagieren kann, testen Sie mit folgendem Befehl: | |||

smbclient -L alix -N | |||

Als Ergebnis sollten folgende Ausgaben auf dem Bildschirm erfolgen: | |||

:[[Datei:Smbclient01.png| Ausgabe smbclient]] | |||

:''Abbildung: Ausgabe smbclient'' | |||

== Administrative Rechte einrichten (Default-ACL) == | |||

Da für die Anbindung an die verschiedenen Clientsysteme auch verschiedene Dienste auf dem delixs-Server zuständig sind (beispielsweise NFS für Linux-Clients oder SAMBA für Windows-Clients), sollten die Rechte direkt im Dateisystem des Servers gesetzt werden und nicht im SAMBA selbst. | |||

Es würde sonst die Gefahr bestehen, das je nach Clientsystem verschiedene Rechte für ein und denselben Nutzer bestehen. | |||

Die Beschreibung der Tests dieser Grundrechte erfolgt im Kapitel: [[Entwicklungsumgebung/ACL_Einrichtung]] | |||

== Weblinks == | == Weblinks == | ||

* http://www.arktur.th.schule.de/doku/initall.ldif | |||

* http://www.openldap.org/ | * http://www.openldap.org/ | ||

* http:// | * http://ppbwiki.rz-berlin.mpg.de/Main/SambaPDC | ||

* http://dkluenter.gmxhome.de/ | * http://dkluenter.gmxhome.de/ | ||

* http://www.debian-administration.org/article/OpenLDAP_installation_on_Debian | * http://www.debian-administration.org/article/OpenLDAP_installation_on_Debian | ||

| Zeile 244: | Zeile 124: | ||

---- | ---- | ||

<div align="right">[[Installation:Entwicklungsumgebung|zurück]] | [[Hauptseite]]</div> | <div align="right">[[Installation:Entwicklungsumgebung|zurück]] | [[Hauptseite]]</div> | ||

Harry Jede, Hans-Dietrich Kirmse 2009 | |||

[[Kategorie:DebianSqueeze]] | |||

Aktuelle Version vom 28. März 2011, 20:35 Uhr

Diese Seite ist momentan eine Baustelle im Zustand: 1

-

0

-

1

-

2

-

3

-

4

Konfiguration von SAMBA (Teil 2 - SAMBA-LDAP-Einrichtung)

Nach der Installation und Grundeinrichtung des LDAP nach der Beschreibung unter: Entwicklungsumgebung/LDAP und der Installation und Grundeinrichtung von SAMBA nach der Beschreibung unter: Entwicklungsumgebung/Samba erfolgt nun die Konfiguration zu einem Schulserver.

Gruppen einrichten

Nun können Sie die Gruppen im LDAP anlegen mit den Befehlen:

smbldap-groupadd -g 1000 -a wsuser smbldap-groupadd -g 1001 -a teacher smbldap-groupadd -g 1002 -a students smbldap-groupadd -g 1003 -a exam smbldap-groupadd -g 1004 -a machines smbldap-groupadd -g 1005 -a administration smbldap-groupadd -g 1006 -a online smbldap-groupadd -g 1007 -a material smbldap-groupadd -g 1008 -a internet smbldap-groupadd -g 1009 -a www smbldap-groupadd -g 1010 -a fachl smbldap-groupadd -g 1011 -a tadmin smbldap-groupadd -g 1012 -a cadmin smbldap-groupadd -g 1013 -a hadmin

Population im LDAP erzeugen

Mit dem Befehl "smbldap-populate" kann direkt der LDAP mit der Population gefüllt werden. Die Einträge haben gleich die richtige SID (wegen der schon fertig konfigurierten smbldap.conf). Bevor der Befehl ausgeführt wird, sind noch einige Leerzeichen zu entfernen. Auch bei den Einträgen "sambaGroupType" sind Änderungen vorzunehmen. Die Gruppe 2 ist die Domänengruppe und die Gruppe 4 ist für lokale Gruppen. Eine Gruppe 5 gibt es derzeit in Windows nicht. Öffnen Sie dafür in einem Editor die Datei "/usr/sbin/smbldap-populate". Ab der Zeile 280 suchen Sie nun folgende Einträge und entfernen jeweils ein Leerzeichen:

dn: cn=Domain Admins -> dn: cn=DomainAdmins cn: Domain Admins -> cn: DomainAdmins dn: cn=Domain Users -> dn: cn=DomainUsers cn: Domain Users -> cn: DomainUsers dn: cn=Domain Guests -> dn: cn=DomainGuests cn: Domain Guests -> cn: DomainGuests dn: cn=Domain Computers -> dn: cn=DomainComputers cn: Domain Computers -> cn: DomainComputers cn: Administrators sambaGroupType: 5 -> sambaGroupType: 4 dn: cn=Account Operators -> dn: cn=AccountOperators cn: Account Operators -> cn: AccountOperators sambaGroupType: 5 -> sambaGroupType: 4 dn: cn=Print Operators -> dn: cn=PrintOperators cn: Print Operators -> cn: PrintOperators sambaGroupType: 5 -> sambaGroupType: 4 dn: cn=Backup Operators -> dn: cn=BackupOperators cn: Backup Operators -> cn: BackupOperators sambaGroupType: 5 -> sambaGroupType: 4 cn: Replicators sambaGroupType: 5 -> sambaGroupType: 4

Speichern Sie die geänderte Datei nun ab und führen Sie diese dann aus:

smbldap-populate

Es wurden folgende Einträge im LDAP für Samba angelegt. Auf dem Bildschirm erscheint jeweils "adding new entry":

ou=Idmap,dc=delixs-schule,dc=de uid=root,ou=people,ou=accounts,dc=delixs-schule,dc=de uid=nobody,ou=people,ou=accounts,dc=delixs-schule,dc=de cn=DomainAdmins,ou=groups,dc=delixs-schule,dc=de cn=DomainUsers,ou=groups,dc=delixs-schule,dc=de cn=DomainGuests,ou=groups,dc=delixs-schule,dc=de cn=DomainComputers,ou=groups,dc=delixs-schule,dc=de cn=Administrators,ou=groups,dc=delixs-schule,dc=de cn=AccountOperators,ou=groups,dc=delixs-schule,dc=de cn=PrintOperators,ou=groups,dc=delixs-schule,dc=de cn=BackupOperators,ou=groups,dc=delixs-schule,dc=de cn=Replicators,ou=groups,dc=delixs-schule,dc=de sambaDomainName=SCHULE,dc=delixs-schule,dc=de

Passwort für root setzen

Nun muss dem Domänen Benutzer "root" (das ist nicht identisch mit "root" aus dem Linux-System) das Passwort gesetzt werden, damit eine Workstation dieser Domäne beitreten kann. Das Domänen Passwort und Unix-Passwort können unterschiedlich gewählt werden. Das setzen des Passwortes "schule" erfolgt mit der Befehlszeile:

smbpasswd -w schule

Konfiguration neu einlesen

Nach Abschluss der Installation und Konfiguration wird noch der Dienst neu gestartet:

/etc/init.d/samba restart

Test

Ob der Samba-Server nun auf Anfragen vom Client aus reagieren kann, testen Sie mit folgendem Befehl:

smbclient -L alix -N

Als Ergebnis sollten folgende Ausgaben auf dem Bildschirm erfolgen:

Administrative Rechte einrichten (Default-ACL)

Da für die Anbindung an die verschiedenen Clientsysteme auch verschiedene Dienste auf dem delixs-Server zuständig sind (beispielsweise NFS für Linux-Clients oder SAMBA für Windows-Clients), sollten die Rechte direkt im Dateisystem des Servers gesetzt werden und nicht im SAMBA selbst.

Es würde sonst die Gefahr bestehen, das je nach Clientsystem verschiedene Rechte für ein und denselben Nutzer bestehen.

Die Beschreibung der Tests dieser Grundrechte erfolgt im Kapitel: Entwicklungsumgebung/ACL_Einrichtung

Weblinks

- http://www.arktur.th.schule.de/doku/initall.ldif

- http://www.openldap.org/

- http://ppbwiki.rz-berlin.mpg.de/Main/SambaPDC

- http://dkluenter.gmxhome.de/

- http://www.debian-administration.org/article/OpenLDAP_installation_on_Debian

Harry Jede, Hans-Dietrich Kirmse 2009