Installationshandbuch:TeilundHadminEinrichten: Unterschied zwischen den Versionen

Materialsammlung |

kat |

||

| (9 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

__NOTOC__ | __NOTOC__ | ||

{{ | {{Archiv}} | ||

== Administration der Nutzer == | == Administration der Nutzer == | ||

Teil- und Hauptadmins besitzen abgestufte Berechtigungen, ACLs und weitere Rechte für Nutzer und Gruppen zu vergeben und zu ändern. | Teil- und Hauptadmins besitzen abgestufte Berechtigungen, ACLs und weitere Rechte für Nutzer und Gruppen zu vergeben und zu ändern. | ||

== | === Berechtigungen der Teiladmins und Hauptadmins === | ||

Ein Teiladmin (TAdmin) hat das Recht, Nutzer und deren Rechte zu verwalten. | |||

Ein Hauptadmin (HAdmin) hat neben dem Recht Nutzer zu verwalten, auch noch das Recht alle anderen Einstellungen im LDAP zu verwalten - '''also Vorsicht!''' | |||

'''Beachten Sie:''' Beide haben mit Rechten auf dem Server zu tun, nichts jedoch mit Rechten auf einem Clientrechner. Die Rechte auf dem Client werden vom lokalen Administrator vergeben. | |||

=== Teiladmin und Hauptadmin einrichten === | |||

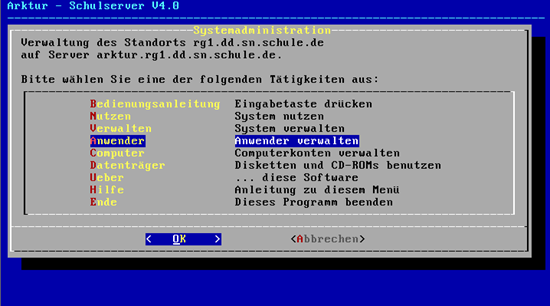

Melden Sie sich als ''sysadm'' an und wählen Sie | |||

:[[bild:Admininterface1.png|Anwender wählen]] | |||

:''Abbildung: Anwender wählen'' | |||

den Punkt "Anwender" aus, | |||

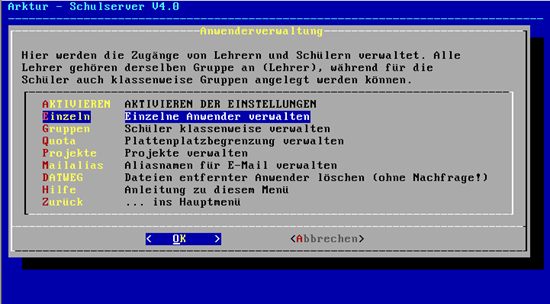

:[[bild:Admininterface2.png|einzelne Anwender wählen]] | |||

:''Abbildung: einzelne Anwender wählen'' | |||

dann unter "Einzeln", | |||

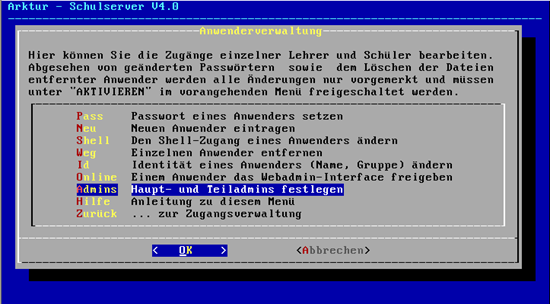

:[[bild:Admininterface3b.png|Admins freischalten]] | |||

:''Abbildung: Admins freischalten'' | |||

den Menüpunkt "Admins". | |||

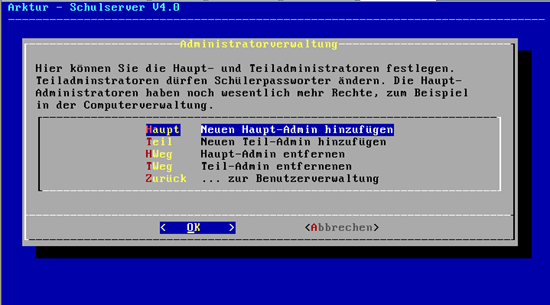

:[[bild:Admininterface4.png|Nutzer eintragen]] | |||

:''Abbildung: Nutzer eintragen'' | |||

Hier können Sie nun einen Anwender aus der Liste als Teil- oder als Hauptadmin eintragen oder diese Freigabe wieder löschen. | |||

=== Vergabe von Rechten === | |||

Sie können nun mit den Mitteln ihres Clientbetriebssystems die Rechte von Nutzern auf Dateien und Verzeichnisse auf den Serverlaufwerken einstellen. | |||

Die Beschreibung finden Sie im Kapitel [[Benutzerhandbuch:Rechteverwaltung|Rechteverwaltung]] im Benutzerhandbuch. | |||

Weitere Informationen zum Thema [[Administratorhandbuch:ACL|Access Control Lists]] können Sie im Administratorhandbuch nachlesen. | |||

=== Verwaltung des LDAP === | |||

Starten Sie einen Browser und geben Sie die Adresse https://Arktur/ldapadmin ein. Sie werden nach Benutzername und Passwort gefragt. Geben Sie Ihre normalen Nutzerdaten ein. | |||

Weitere Informationen können Sie im Kapitel [[Administratorhandbuch:LDAP|LDAP-Server]] im Administratorhandbuch nachlesen. | |||

'''Hinweis:''' Eine Anmeldung als "root" macht keinen Sinn, denn er besitzt im LDAP nur Gastrechte. | |||

=== Domänenadministrator === | |||

==== Der Nutzer "adm" ==== | |||

Das Recht "HAdmin" zu sein, gibt einem Nutzer das Recht, sehr viele Änderungen am LDAP-Baum vornehmen zu dürfen. Ein HAdmin hat also etwas mit Nutzerverwaltung zu tun. Das Recht, Domänenadministrator zu sein, ist an eine spezielle Gruppe gebunden. In dieser Gruppe ist der Nutzer "adm". Diesem Nutzer können Sie ein gültiges Passwort geben. Danach kann er sich auf dem Client anmelden und hat automatisch alle eines Administrators auf dem Client. | |||

==== Andere Nutzer ==== | |||

Eine einfache Lösung, die auch im Samba Handbuch beschrieben steht, wäre im LDAP eine Gruppe Domänen-Admins anzulegen. Diese Gruppe muss eine passende SID haben, die mit -512 endet. Nun können Sie die entsprechenden Benutzer dieser Gruppe zuzuordenen. Beim Aufnehmen eines Rechners in eine Domäne wird diese spezielle Domänen-Gruppe dann in die lokale Administratoren-Gruppe aufgenommen. Die Mitgliedschaft in dieser Gruppe hat auf Linux-Clients und auch auf den Arktur-Schulserver keinerlei Auswirkungen, d.h. die Benutzer haben deswegen noch keine erweiterten Rechte auf dem Linux Dateisystem usw. (im Gegensatz dazu, wenn Sie Benutzer in einem echten NT-Netz zur Gruppe der Domänen-Admins hinzufügen). | |||

---- | ---- | ||

<div align="right">[[Installationshandbuch|zurück]] | [[Hauptseite]]</div> | <div align="right">[[Installationshandbuch|zurück]] | [[Hauptseite]]</div> | ||

[[Kategorie:ArchivArktur40]] | |||

Aktuelle Version vom 9. März 2012, 11:05 Uhr

| Archiv: Dieser Artikel beschreibt nicht die Funktionalität des derzeit aktuellen delixs-Servers. Er beschreibt ältere Schulserver-Funktionen und dient dem Zweck der Archivierung. |

Administration der Nutzer

Teil- und Hauptadmins besitzen abgestufte Berechtigungen, ACLs und weitere Rechte für Nutzer und Gruppen zu vergeben und zu ändern.

Berechtigungen der Teiladmins und Hauptadmins

Ein Teiladmin (TAdmin) hat das Recht, Nutzer und deren Rechte zu verwalten.

Ein Hauptadmin (HAdmin) hat neben dem Recht Nutzer zu verwalten, auch noch das Recht alle anderen Einstellungen im LDAP zu verwalten - also Vorsicht!

Beachten Sie: Beide haben mit Rechten auf dem Server zu tun, nichts jedoch mit Rechten auf einem Clientrechner. Die Rechte auf dem Client werden vom lokalen Administrator vergeben.

Teiladmin und Hauptadmin einrichten

Melden Sie sich als sysadm an und wählen Sie

den Punkt "Anwender" aus,

dann unter "Einzeln",

den Menüpunkt "Admins".

Hier können Sie nun einen Anwender aus der Liste als Teil- oder als Hauptadmin eintragen oder diese Freigabe wieder löschen.

Vergabe von Rechten

Sie können nun mit den Mitteln ihres Clientbetriebssystems die Rechte von Nutzern auf Dateien und Verzeichnisse auf den Serverlaufwerken einstellen.

Die Beschreibung finden Sie im Kapitel Rechteverwaltung im Benutzerhandbuch.

Weitere Informationen zum Thema Access Control Lists können Sie im Administratorhandbuch nachlesen.

Verwaltung des LDAP

Starten Sie einen Browser und geben Sie die Adresse https://Arktur/ldapadmin ein. Sie werden nach Benutzername und Passwort gefragt. Geben Sie Ihre normalen Nutzerdaten ein.

Weitere Informationen können Sie im Kapitel LDAP-Server im Administratorhandbuch nachlesen.

Hinweis: Eine Anmeldung als "root" macht keinen Sinn, denn er besitzt im LDAP nur Gastrechte.

Domänenadministrator

Der Nutzer "adm"

Das Recht "HAdmin" zu sein, gibt einem Nutzer das Recht, sehr viele Änderungen am LDAP-Baum vornehmen zu dürfen. Ein HAdmin hat also etwas mit Nutzerverwaltung zu tun. Das Recht, Domänenadministrator zu sein, ist an eine spezielle Gruppe gebunden. In dieser Gruppe ist der Nutzer "adm". Diesem Nutzer können Sie ein gültiges Passwort geben. Danach kann er sich auf dem Client anmelden und hat automatisch alle eines Administrators auf dem Client.

Andere Nutzer

Eine einfache Lösung, die auch im Samba Handbuch beschrieben steht, wäre im LDAP eine Gruppe Domänen-Admins anzulegen. Diese Gruppe muss eine passende SID haben, die mit -512 endet. Nun können Sie die entsprechenden Benutzer dieser Gruppe zuzuordenen. Beim Aufnehmen eines Rechners in eine Domäne wird diese spezielle Domänen-Gruppe dann in die lokale Administratoren-Gruppe aufgenommen. Die Mitgliedschaft in dieser Gruppe hat auf Linux-Clients und auch auf den Arktur-Schulserver keinerlei Auswirkungen, d.h. die Benutzer haben deswegen noch keine erweiterten Rechte auf dem Linux Dateisystem usw. (im Gegensatz dazu, wenn Sie Benutzer in einem echten NT-Netz zur Gruppe der Domänen-Admins hinzufügen).