Delixs10:Installationshandbuch:Clientinstallation/Ubuntu12: Unterschied zwischen den Versionen

KKeine Bearbeitungszusammenfassung |

KKeine Bearbeitungszusammenfassung |

||

| Zeile 1: | Zeile 1: | ||

Anbindung von | Anbindung von Ubuntu-Clienten, getestet in der Verbindung Delixs Version 24 und Ubuntu 12.04 | ||

Voraussetzung | ==Vorbereitungen== | ||

Voraussetzung für die nächsten Schritte ist ein freigeschalteter Port 389, wenn dies nicht der Fall ist oder Sie sich nicht sicher sind ob er Freigegeben ist. Führen Sie folgende Schritte durch: | |||

Füge in die Datei /etc/delixs/firewall.conf | Füge Sie in die Datei /etc/delixs/firewall.conf folgende Zeilen ein: | ||

<code>LAN_LDAP1="tcp 389" | <code>LAN_LDAP1="tcp 389" | ||

LAN_LDAP2="udp 389"</code> | LAN_LDAP2="udp 389"</code> | ||

Danach führen sie danach | |||

<code>delixs-firewall configure</code> | <code>delixs-firewall configure</code> | ||

aus. | |||

==Grundinstallation== | |||

Um eine Anmeldung mit Hilfe des LDAP-Servers durchzuführen sind folgende Pakete benötigt: | |||

<code>sudo apt-get install libnss-ldap</code> | <code>sudo apt-get install libnss-ldap</code> | ||

Wärend der Installation jenes Paktes mit seinen Abhänigkeiten öffnen sich folgende Fenster. | |||

''ACHTUNG'' | |||

Die Folgenden Bilder sind mit den Standartwerten von der Delixsinstallation ausgefüllt. Wenn sie wärend der Installation andere Wert angegeben habe, schreiben Sie bitte jene dort hin. | |||

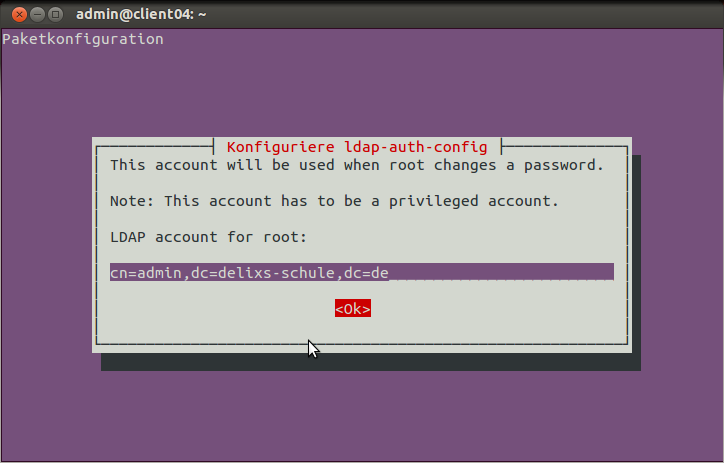

[[Datei:Ldap konfi ubuntu.png]] | |||

Hier wird nach der Ldap-Uri gefragt. Jene setzt sich zusammen aus ldap://+ der Ip Ihres Servers in den Lokalen Netzwerk | |||

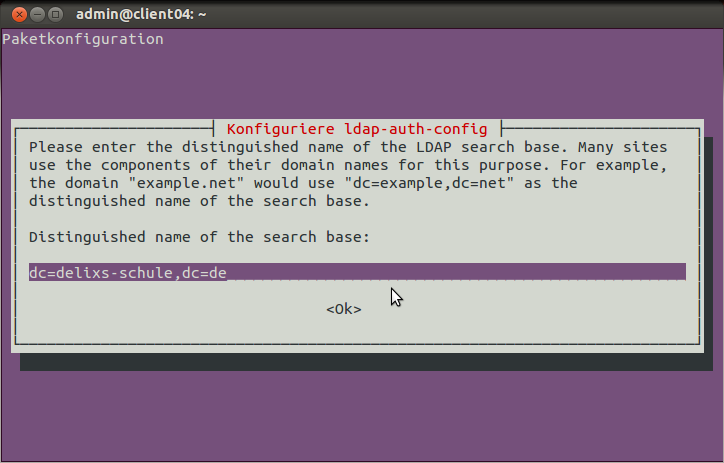

[[Datei:Ldap base ubuntu.png]] | [[Datei:Ldap base ubuntu.png]] | ||

Suchbasis | Hier wird die Suchbasis des Ldap gebraucht. Die Suchbasis ist auch die Grundbasis des Ldap. Wenn sie jene nicht sofort wissen. führen sie auf den Server ein slapcat aus. Suchen sie eine Zeile wo dc=**** einträge sind. Jene sind die Suchbasis des Ldaps. | ||

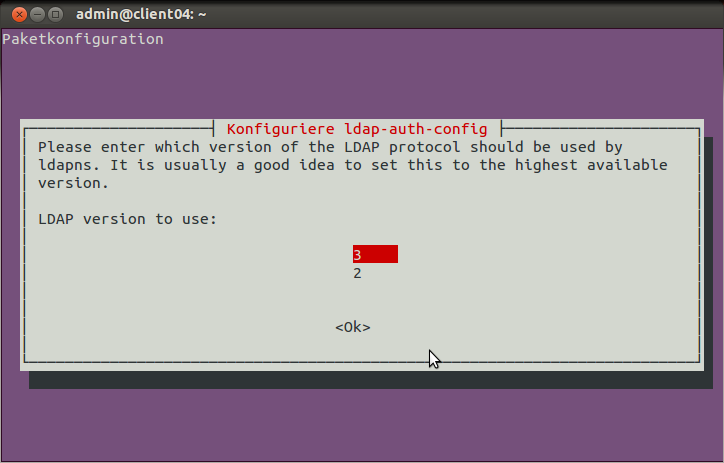

[[Datei:Ldap version ubuntu.png ]] | [[Datei:Ldap version ubuntu.png ]] | ||

Diese Einstellung ist bei jeden Server gleich. | |||

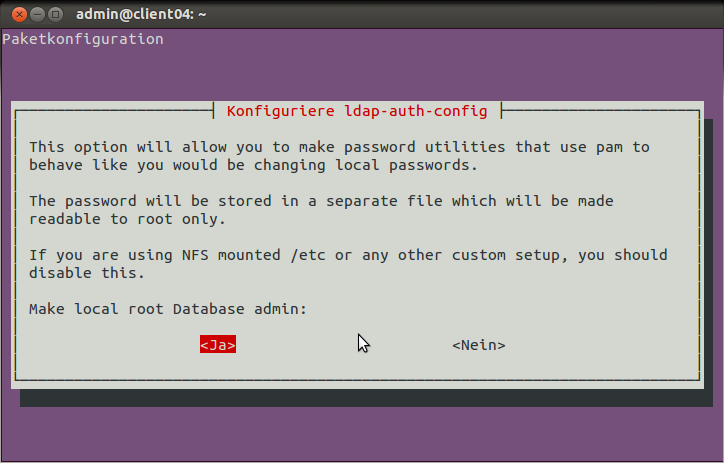

[[Datei:Ldap root ubuntu.png ]] | [[Datei:Ldap root ubuntu.png ]] | ||

Diese Einstellung ist bei jeden Server gleich. | |||

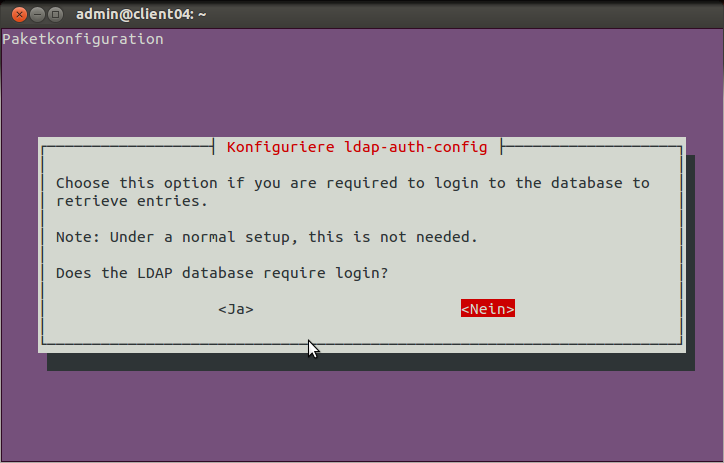

[[Datei:Ldap anmeldung ubuntu.png ]] | [[Datei:Ldap anmeldung ubuntu.png ]] | ||

Does the LDAP database require login? No | Does the LDAP database require login? No | ||

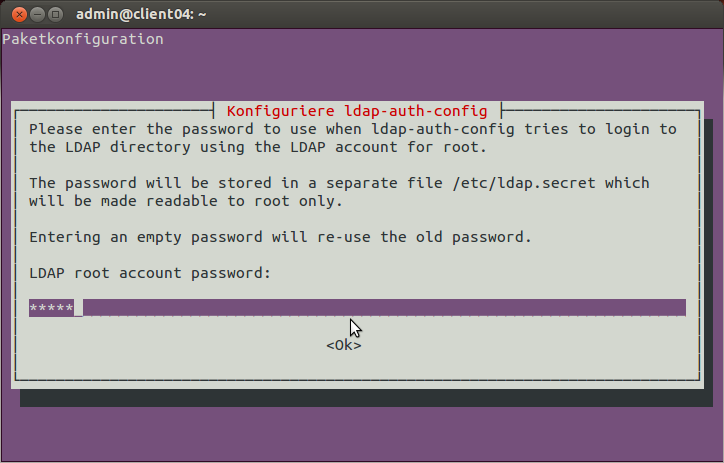

[[Datei:Ldap root data ubuntu.png ]] | [[Datei:Ldap root data ubuntu.png ]] | ||

Der Ldap root Acount setzt sich aus folgenden Teilen zusammen : cn=admin,('Die Suchbasis des Ldap') | |||

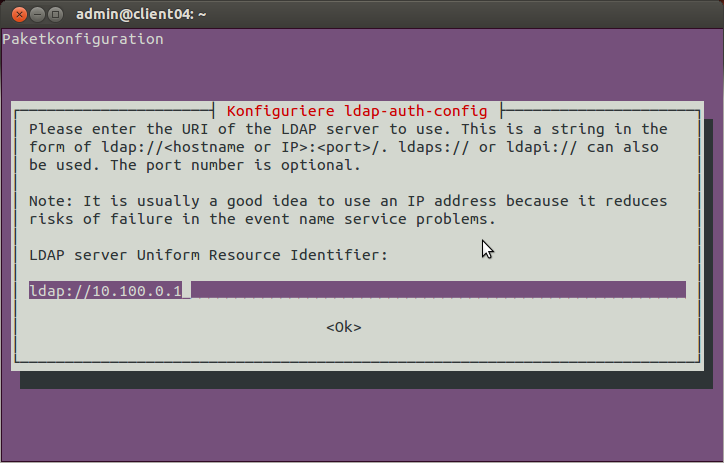

[[Datei:Ldap pass ubuntu.png ]] | [[Datei:Ldap pass ubuntu.png ]] | ||

Hier das Root Passwort eingeben. Diese Passwort wird in ldap.secret abgelegt und kann nur von den root geöffnet wird. | |||

===Erneute Konfiguration=== | |||

Wenn man ein Fehler gemacht hat kann man mit | Wenn man ein Fehler gemacht hat kann man mit | ||

<code>sudo dpkg-reconfigure ldap-auth-config</code> | <code>sudo dpkg-reconfigure ldap-auth-config</code> | ||

, das ganze | , das ganze erneut konfigurieren. | ||

Nun | ==Endanpassungen== | ||

Nun werden noch einige nss-Dateien angepasst: | |||

<code>sudo auth-client-config -t nss -p lac_ldap</code> | <code>sudo auth-client-config -t nss -p lac_ldap</code> | ||

Zu letzt wird Pam noch konfiguriert: | |||

<code>sudo pam-auth-update</code> | <code>sudo pam-auth-update</code> | ||

Hier | Hier entpfiehlt sich die Unix und Ldap Authentifizierung drinne zulassen. Da wenn der Server mal nicht ereichbar ist man sich noch mit den Lokalen Accounts anmelden kann. Wenn man die Unix Autehntifizierung raus nimmt, kann man sich nur mit den Ldap-Accounts anmelden. | ||

Die letzte Anpassung beschäftigt sich mit den Anmeldebildschirm. Um sich mit den Ldapsaccounts anmelden zu können braucht man im Anmeldebildschirm den Punkt Other oder Andere. | |||

Diesen Punkt fügen Sie hinzu, inden Sie in der Datei /etc/lightdm/lightdm.conf die Zeile: | |||

<code>greeter-show-manual-login=true</code> | |||

hinzufügen. Nach den nächsten Reboot müsste nun im Anmeldebildschirm der Punkt Andere bzw. Others verfügbar sein. | |||

==Fehlendes Homeverzeichniss== | |||

Wenn nach der erfolgreichen Anmeldung mit ein Ldapnutzer, in den Homeverzeichniss. Nicht sein Homeverzeichniss vom Server zur Verfügung steht. Kann dies drei Mögliche Ursachen haben: | |||

1. Ihre Konfiguration des Ldapserver am Clienten ist Fehlerhaft. Führen Sie eine Neukonfiguration durch. | |||

2. Der Port ist nicht richtig freigegeben. Bitte führen Sie erneut die freigabe des Portes aus. | |||

3. Ihr Ldap ist nicht richtig konfiguriert. Hier hilft nur die Neuinstallation des Servers. | |||

Version vom 17. Oktober 2012, 10:19 Uhr

Anbindung von Ubuntu-Clienten, getestet in der Verbindung Delixs Version 24 und Ubuntu 12.04

Vorbereitungen

Voraussetzung für die nächsten Schritte ist ein freigeschalteter Port 389, wenn dies nicht der Fall ist oder Sie sich nicht sicher sind ob er Freigegeben ist. Führen Sie folgende Schritte durch:

Füge Sie in die Datei /etc/delixs/firewall.conf folgende Zeilen ein:

LAN_LDAP1="tcp 389"

LAN_LDAP2="udp 389"

Danach führen sie danach

delixs-firewall configure

aus.

Grundinstallation

Um eine Anmeldung mit Hilfe des LDAP-Servers durchzuführen sind folgende Pakete benötigt:

sudo apt-get install libnss-ldap

Wärend der Installation jenes Paktes mit seinen Abhänigkeiten öffnen sich folgende Fenster.

ACHTUNG

Die Folgenden Bilder sind mit den Standartwerten von der Delixsinstallation ausgefüllt. Wenn sie wärend der Installation andere Wert angegeben habe, schreiben Sie bitte jene dort hin.

Hier wird nach der Ldap-Uri gefragt. Jene setzt sich zusammen aus ldap://+ der Ip Ihres Servers in den Lokalen Netzwerk

Hier wird die Suchbasis des Ldap gebraucht. Die Suchbasis ist auch die Grundbasis des Ldap. Wenn sie jene nicht sofort wissen. führen sie auf den Server ein slapcat aus. Suchen sie eine Zeile wo dc=**** einträge sind. Jene sind die Suchbasis des Ldaps.

Diese Einstellung ist bei jeden Server gleich.

Diese Einstellung ist bei jeden Server gleich.

Does the LDAP database require login? No

Der Ldap root Acount setzt sich aus folgenden Teilen zusammen : cn=admin,('Die Suchbasis des Ldap')

Hier das Root Passwort eingeben. Diese Passwort wird in ldap.secret abgelegt und kann nur von den root geöffnet wird.

Erneute Konfiguration

Wenn man ein Fehler gemacht hat kann man mit

sudo dpkg-reconfigure ldap-auth-config

, das ganze erneut konfigurieren.

Endanpassungen

Nun werden noch einige nss-Dateien angepasst:

sudo auth-client-config -t nss -p lac_ldap

Zu letzt wird Pam noch konfiguriert:

sudo pam-auth-update

Hier entpfiehlt sich die Unix und Ldap Authentifizierung drinne zulassen. Da wenn der Server mal nicht ereichbar ist man sich noch mit den Lokalen Accounts anmelden kann. Wenn man die Unix Autehntifizierung raus nimmt, kann man sich nur mit den Ldap-Accounts anmelden. Die letzte Anpassung beschäftigt sich mit den Anmeldebildschirm. Um sich mit den Ldapsaccounts anmelden zu können braucht man im Anmeldebildschirm den Punkt Other oder Andere. Diesen Punkt fügen Sie hinzu, inden Sie in der Datei /etc/lightdm/lightdm.conf die Zeile:

greeter-show-manual-login=true

hinzufügen. Nach den nächsten Reboot müsste nun im Anmeldebildschirm der Punkt Andere bzw. Others verfügbar sein.

Fehlendes Homeverzeichniss

Wenn nach der erfolgreichen Anmeldung mit ein Ldapnutzer, in den Homeverzeichniss. Nicht sein Homeverzeichniss vom Server zur Verfügung steht. Kann dies drei Mögliche Ursachen haben:

1. Ihre Konfiguration des Ldapserver am Clienten ist Fehlerhaft. Führen Sie eine Neukonfiguration durch.

2. Der Port ist nicht richtig freigegeben. Bitte führen Sie erneut die freigabe des Portes aus.

3. Ihr Ldap ist nicht richtig konfiguriert. Hier hilft nur die Neuinstallation des Servers.