Delixs10:Installationshandbuch:Clientinstallation/Ubuntu12: Unterschied zwischen den Versionen

KKeine Bearbeitungszusammenfassung |

Kat |

||

| (19 dazwischenliegende Versionen von 3 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

__NOTOC__ | |||

{{EditStatus|2|TReimann}} | |||

Füge in die Datei /etc/delixs/firewall.conf | |||

== Anbindung von Ubuntu 12.04 an den delixs-Server == | |||

=== Vorbereitungen === | |||

Voraussetzung für die nächsten Schritte ist ein freigeschalteter Port 389 auf dem delixs-Server. Wenn dies nicht der Fall ist oder Sie sich nicht sicher sind, ob er freigegeben ist, führen Sie folgende Schritte durch: | |||

Füge Sie in die Datei /etc/delixs/firewall.conf folgende Zeilen ein: | |||

<code>LAN_LDAP1="tcp 389" | <code>LAN_LDAP1="tcp 389" | ||

LAN_LDAP2="udp 389"</code> | LAN_LDAP2="udp 389"</code> | ||

Danach führen Sie den Befehl | |||

<code>delixs-firewall configure</code> | <code>delixs-firewall configure</code> | ||

aus. | |||

Bitte beachten Sie, dass Unterstriche im Clientnamen bei Ubuntu nicht möglich sind. | |||

==Grundinstallation== | |||

Um eine Anmeldung mit Hilfe des LDAP-Servers durchzuführen, sind folgende Pakete nötig: | |||

<code>sudo apt-get install libnss-ldap</code> | <code>sudo apt-get install libnss-ldap</code> | ||

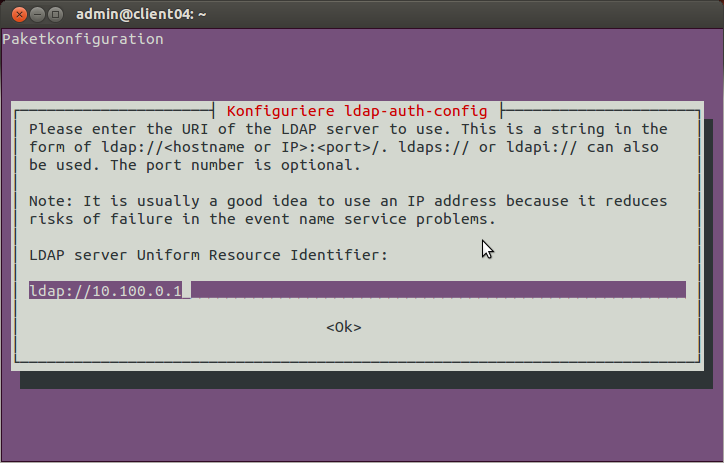

Wärend der Installation dieses und der davon abhängigen Pakete öffnen sich folgende Fenster. | |||

''Hinweis'' | |||

Die folgenden Bilder sind mit den Standartwerten von der delixs-Installation ausgefüllt. Wenn Sie wärend der Installation andere Werte angegeben haben, schreiben Sie bitte diese an die entsprechende Stelle. | |||

[[Datei:Ldap konfi ubuntu.png]] | |||

Hier wird nach der Url des LDAPs gefragt. Jene setzt sich zusammen aus ldap:// und der IP des Servers im lokalen Netzwerk, auf das dieser Rechner zugreift. | |||

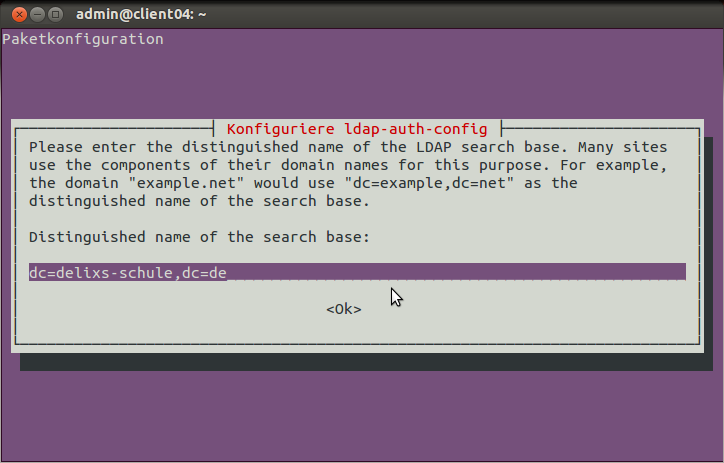

[[Datei:Ldap base ubuntu.png]] | |||

Hier wird die Suchbasis des LDAP gebraucht. Wenn Sie diese nicht wissen, führen Sie auf dem Server ein '''slapcat''' aus. Nehmen Sie von einen Eintrag die erste Zeile, die mit "dn: " beginnt. Die Einträge am Ende mit "dc=***" stellen die Suchbasis dar. Wir verwenden in dieser Dokumentation die Suchbasis '''dc=delixs-schule,dc=de'''. | |||

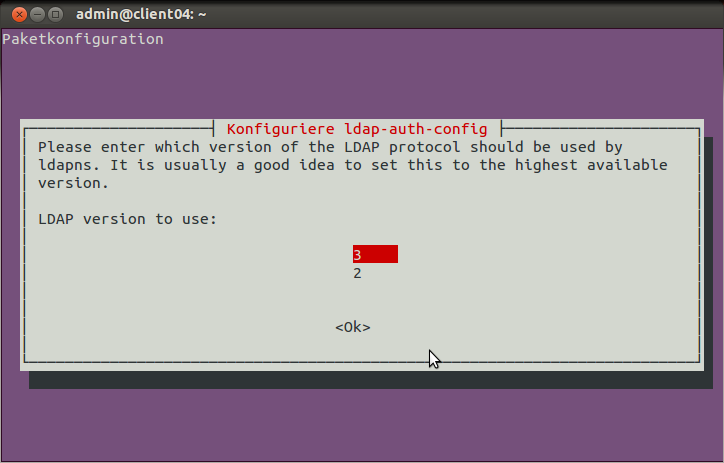

[[Datei:Ldap version ubuntu.png ]] | |||

Diese Einstellung ist bei jeden Server und Client gleich. | |||

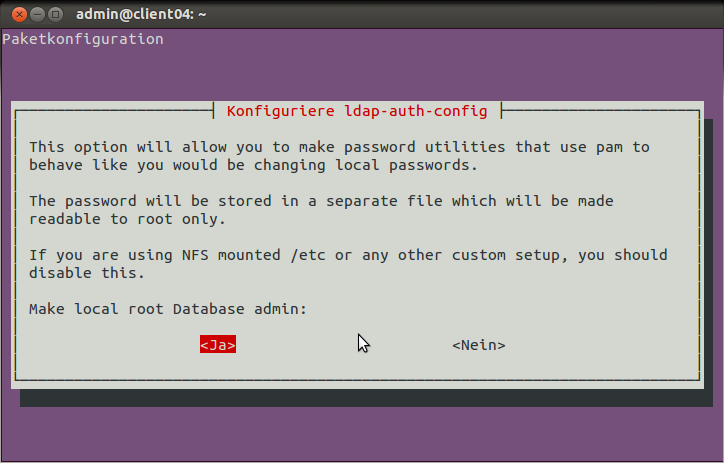

[[Datei:Ldap root ubuntu.png ]] | |||

Auch diese Einstellung ist bei jeden Server und Client gleich. | |||

[[Datei:Ldap anmeldung ubuntu.png ]] | |||

Auch diese Einstellung ist bei jeden Server und Client gleich. | |||

[[Datei:Ldap root data ubuntu.png ]] | |||

LDAP root | Der LDAP-root-Acount heißt in unserer Anleitung '''cn=admin,dc=delixs-schule,dc=de'''. | ||

[[Datei:Ldap pass ubuntu.png ]] | |||

Hier wird nach dem root-Passwort gefragt. Diese Passwort wird in der Datei ldap.secret abgelegt und kann nur von den root geöffnet werden. | |||

===Erneute Konfiguration=== | |||

Wenn bei der Konfiguration ein Fehler passiert ist, kann man mit dem Befehl | |||

<code>sudo dpkg-reconfigure ldap-auth-config</code> | <code>sudo dpkg-reconfigure ldap-auth-config</code> | ||

die Konfiguration erneut durchführen. | |||

==Endanpassungen== | |||

Mit den folgenden Befehl wird das NSS-System eingerichtet: | |||

<code>sudo auth-client-config -t nss -p lac_ldap</code> | <code>sudo auth-client-config -t nss -p lac_ldap</code> | ||

Zuletzt wird noch PAM konfiguriert: | |||

<code>sudo pam-auth-update</code> | <code>sudo pam-auth-update</code> | ||

Hier | Hier empfiehlt sich die UNIX- und LDAP-Authentifizierung zu verwenden. Wenn man die UNIX-Authentifizierung heraus nimmt, kann man sich nur noch mit den LDAP-Accounts anmelden. | ||

Die letzte Anpassung beschäftigt sich mit den Anmeldebildschirm. Um sich mit den LDAP-Accounts anmelden zu können, braucht man im Anmeldebildschirm den Punkt "Others" bzw. "Andere". | |||

Diesen Punkt fügen Sie hinzu, inden Sie in die Datei /etc/lightdm/lightdm.conf die Zeile: | |||

<code>greeter-show-manual-login=true</code> | |||

hinzufügen. Nach den nächsten Reboot sollte nun im Anmeldebildschirm der Punkt "Andere" bzw. "Others" verfügbar sein. | |||

==Fehlendes Homeverzeichniss== | |||

Wenn nach der erfolgreichen Anmeldung eines LDAP-Nutzers das serverseitige Homeverzeichniss nicht geladen ist, kann es drei mögliche Ursachen geben: | |||

1. Ihre Konfiguration des LDAP-Server am Client ist fehlerhaft. Führen Sie eine Neukonfiguration durch. | |||

2. Der Port ist nicht richtig freigegeben. Bitte führen Sie erneut die Freigabe des Ports aus. | |||

3. Ihr LDAP ist nicht richtig konfiguriert. Hier hilft nur die Neuinstallation des Servers. | |||

---- | |||

<div align="right">[[Delixs10:Installationshandbuch:Clientinstallation|zurück]] | [[Hauptseite]]</div> | |||

[[Kategorie:ClientInstallation]] | |||

Aktuelle Version vom 4. November 2012, 09:50 Uhr

Diese Seite ist momentan eine Baustelle im Zustand: 2

-

0

-

1

-

2

-

3

-

4

Anbindung von Ubuntu 12.04 an den delixs-Server

Vorbereitungen

Voraussetzung für die nächsten Schritte ist ein freigeschalteter Port 389 auf dem delixs-Server. Wenn dies nicht der Fall ist oder Sie sich nicht sicher sind, ob er freigegeben ist, führen Sie folgende Schritte durch:

Füge Sie in die Datei /etc/delixs/firewall.conf folgende Zeilen ein:

LAN_LDAP1="tcp 389"

LAN_LDAP2="udp 389"

Danach führen Sie den Befehl

delixs-firewall configure

aus.

Bitte beachten Sie, dass Unterstriche im Clientnamen bei Ubuntu nicht möglich sind.

Grundinstallation

Um eine Anmeldung mit Hilfe des LDAP-Servers durchzuführen, sind folgende Pakete nötig:

sudo apt-get install libnss-ldap

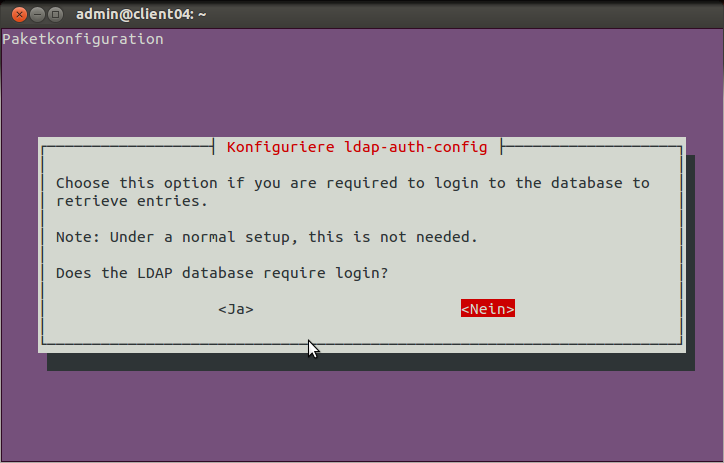

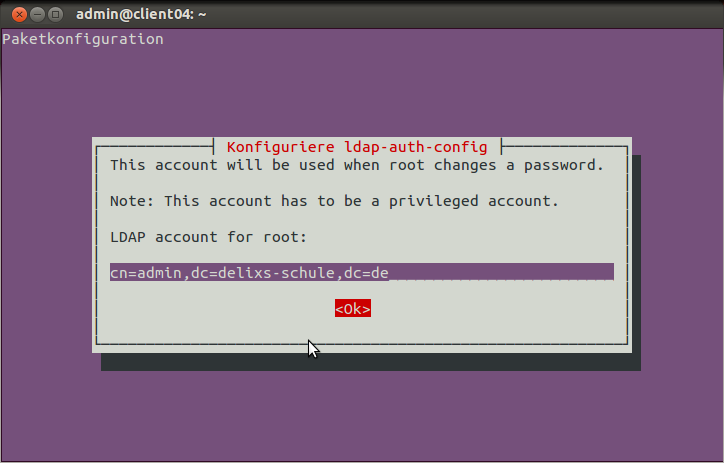

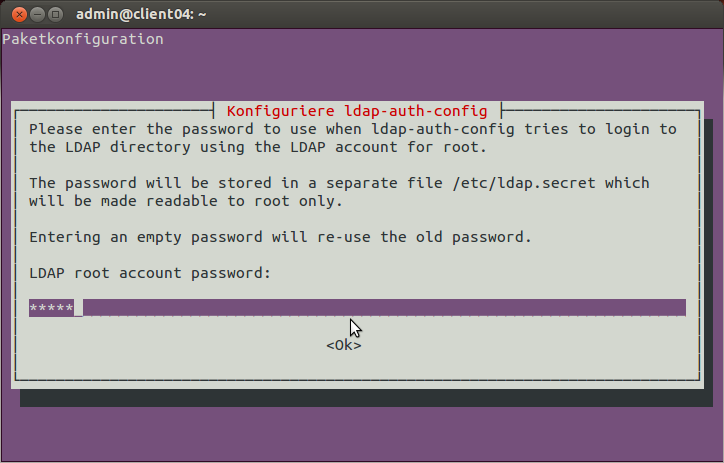

Wärend der Installation dieses und der davon abhängigen Pakete öffnen sich folgende Fenster.

Hinweis

Die folgenden Bilder sind mit den Standartwerten von der delixs-Installation ausgefüllt. Wenn Sie wärend der Installation andere Werte angegeben haben, schreiben Sie bitte diese an die entsprechende Stelle.

Hier wird nach der Url des LDAPs gefragt. Jene setzt sich zusammen aus ldap:// und der IP des Servers im lokalen Netzwerk, auf das dieser Rechner zugreift.

Hier wird die Suchbasis des LDAP gebraucht. Wenn Sie diese nicht wissen, führen Sie auf dem Server ein slapcat aus. Nehmen Sie von einen Eintrag die erste Zeile, die mit "dn: " beginnt. Die Einträge am Ende mit "dc=***" stellen die Suchbasis dar. Wir verwenden in dieser Dokumentation die Suchbasis dc=delixs-schule,dc=de.

Diese Einstellung ist bei jeden Server und Client gleich.

Auch diese Einstellung ist bei jeden Server und Client gleich.

Auch diese Einstellung ist bei jeden Server und Client gleich.

Der LDAP-root-Acount heißt in unserer Anleitung cn=admin,dc=delixs-schule,dc=de.

Hier wird nach dem root-Passwort gefragt. Diese Passwort wird in der Datei ldap.secret abgelegt und kann nur von den root geöffnet werden.

Erneute Konfiguration

Wenn bei der Konfiguration ein Fehler passiert ist, kann man mit dem Befehl

sudo dpkg-reconfigure ldap-auth-config

die Konfiguration erneut durchführen.

Endanpassungen

Mit den folgenden Befehl wird das NSS-System eingerichtet:

sudo auth-client-config -t nss -p lac_ldap

Zuletzt wird noch PAM konfiguriert:

sudo pam-auth-update

Hier empfiehlt sich die UNIX- und LDAP-Authentifizierung zu verwenden. Wenn man die UNIX-Authentifizierung heraus nimmt, kann man sich nur noch mit den LDAP-Accounts anmelden.

Die letzte Anpassung beschäftigt sich mit den Anmeldebildschirm. Um sich mit den LDAP-Accounts anmelden zu können, braucht man im Anmeldebildschirm den Punkt "Others" bzw. "Andere". Diesen Punkt fügen Sie hinzu, inden Sie in die Datei /etc/lightdm/lightdm.conf die Zeile:

greeter-show-manual-login=true

hinzufügen. Nach den nächsten Reboot sollte nun im Anmeldebildschirm der Punkt "Andere" bzw. "Others" verfügbar sein.

Fehlendes Homeverzeichniss

Wenn nach der erfolgreichen Anmeldung eines LDAP-Nutzers das serverseitige Homeverzeichniss nicht geladen ist, kann es drei mögliche Ursachen geben:

1. Ihre Konfiguration des LDAP-Server am Client ist fehlerhaft. Führen Sie eine Neukonfiguration durch.

2. Der Port ist nicht richtig freigegeben. Bitte führen Sie erneut die Freigabe des Ports aus.

3. Ihr LDAP ist nicht richtig konfiguriert. Hier hilft nur die Neuinstallation des Servers.